Hast du gewusst, dass ein Großteil aller USB-Sticks, Festplatten und Co. unverschlüsselt sind? Fremde können deine Daten ganz einfach einsehen, falls du deinen USB-Stick verlieren solltest. Wenn du nicht möchtest, dass deine Fotos, Passwörter und Gehaltsabrechnungen in die falschen Hände geraten, dann solltest du deinen USB-Stick verschlüsseln.

Mit VeraCrypt kannst du einzelne Dateien, deinen ganzen Laptop oder deinen USB-Stick ganz einfach verschlüsseln, damit niemand an deine Daten gelangt. Dabei ist VeraCrypt sicher, kostenlos und Open-Source. In dieser einfachen Schritt-für-Schritt-Anleitung zeige ich dir, wie du deinen USB-Stick mit VeraCrypt verschlüsselst.

USB-Stick verschlüsseln: Schritt-für-Schritt VeraCrypt Anleitung

Mit der Software VeraCrypt ist es auch ohne großes Vorwissen möglich, einen USB-Stick einfach und sicher zu verschlüsseln. Wie das kostenlos in nur wenigen Minuten geht, zeige ich dir in dieser VeraCrypt Anleitung für USB-Sticks.

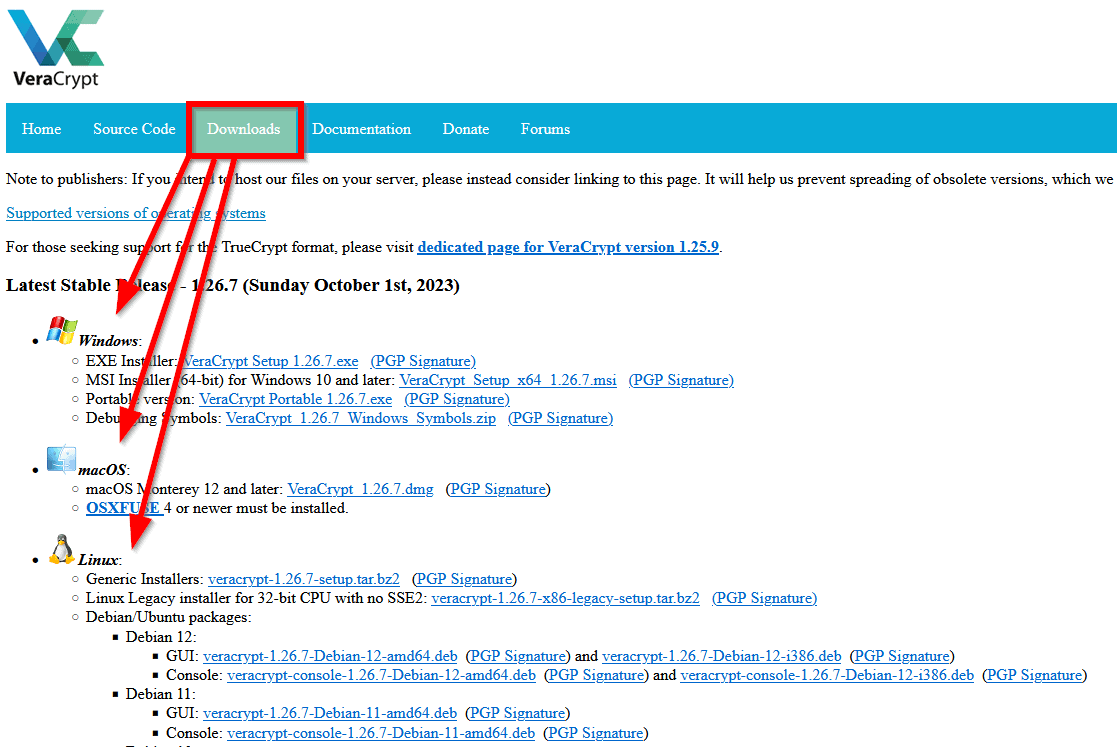

Schritt 1: Installiere VeraCrypt auf deinem Gerät

Möchtest du mit VeraCrypt deinen USB-Stick verschlüsseln, ist der erste Schritt die Installation der Software. Öffne dafür die offizielle Website des Betreibers. Unter dem Menüpunkt „Download“ kannst du VeraCrypt für Windows 11, VeraCrypt für Mac oder VeraCrypt für Linux herunterladen. Klicke dich nach dem VeraCrypt Download durch den Installer und akzeptiere alle Einstellungen.

Schritt 2: Wähle eine Verschlüsselungsvariante aus

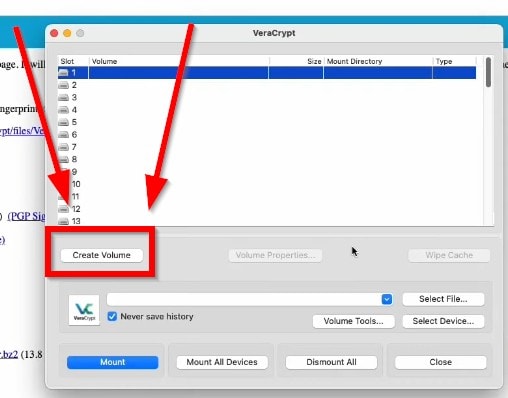

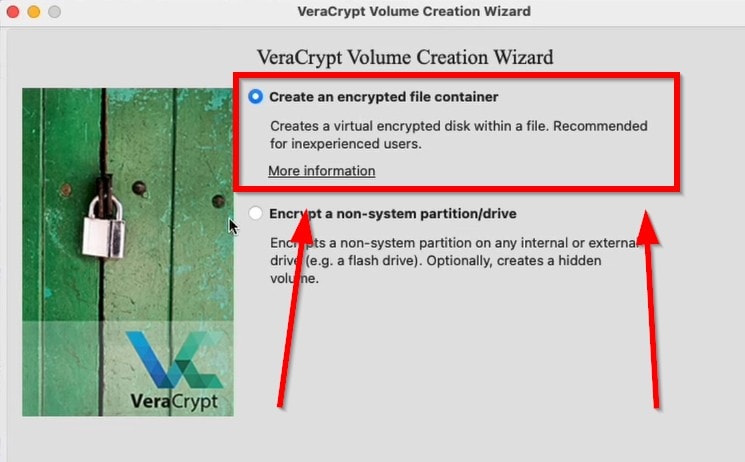

Jetzt geht es daran, einen Datenträger zu erstellen. Dafür klickst du in der Anwendung von VeraCrypt auf „Create Volume“. Du hast dann zwei Möglichkeiten für die Verschlüsselung, bei Windows sogar drei. Ich empfehle dir, einen verschlüsselten Container zu erstellen. Das ist besonders praktisch, da du diesen einfach mit Dateien befüllen und auf andere Geräte übertragen kannst.

Schritt 3: Lege einen verschlüsselten Container an

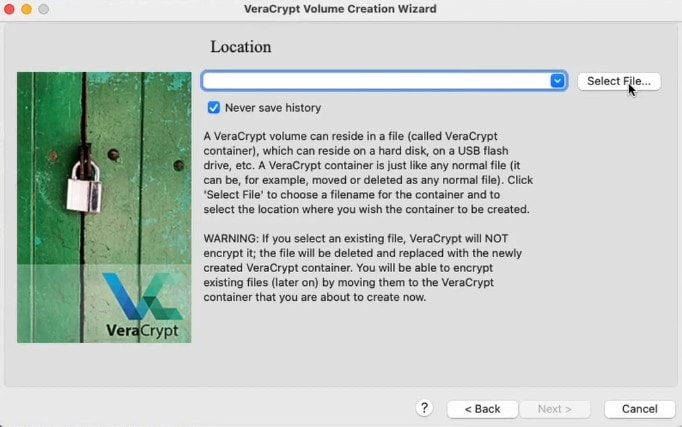

Für einen verschlüsselten Container wählst du „Create an encrypted file container“ aus und entscheidest dich im Anschluss, wie du deinen Container verschlüsseln möchtest. Die einfachste Variante ist das „Standard VeraCrypt volume“. Lege anschließend einen Speicherort für deinen Container fest und gib ihm einen Namen, zum Beispiel „wichtige Dateien“ oder Ähnliches.

Schritt 4: Wähle eine Verschlüsselungsart aus

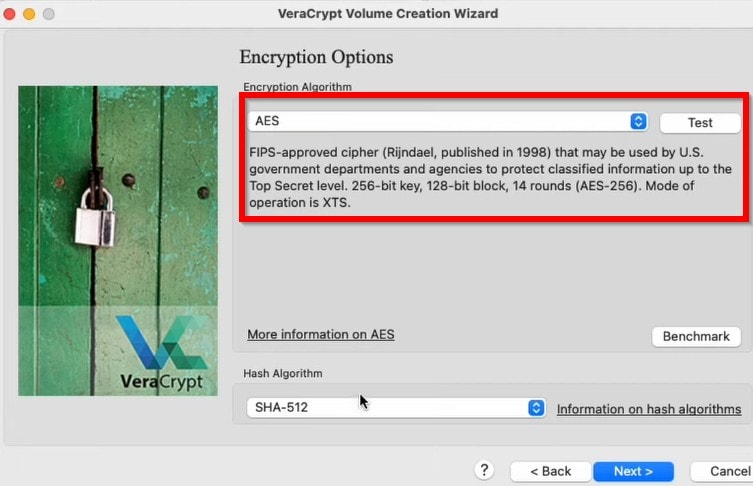

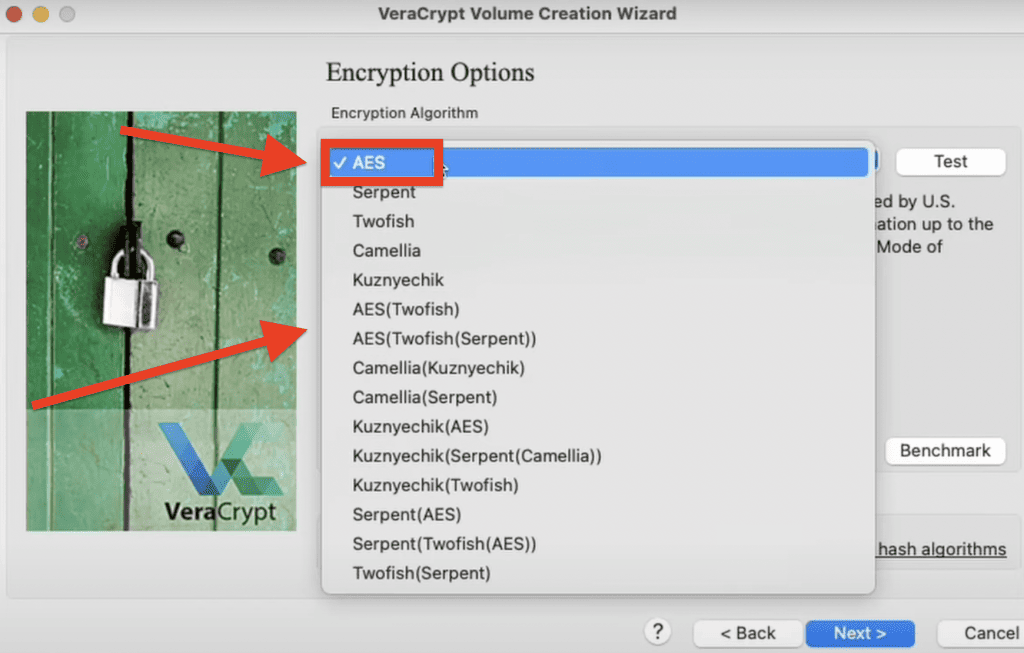

Im nächsten Schritt legst du fest, welche Verschlüsselungsart du verwenden möchtest. Voreingestellt ist die AES-256-Verschlüsselung, die als sehr sicher gilt. Ich empfehle dir, die Einstellungen einfach so zu lassen. Mehr dazu erfährst du weiter unten in dem Kapitel „Ist es sicher meinen USB-Stick mit VeraCrypt zu verschlüsseln?“.

Schritt 5: Lege die Größe für deinen Container fest

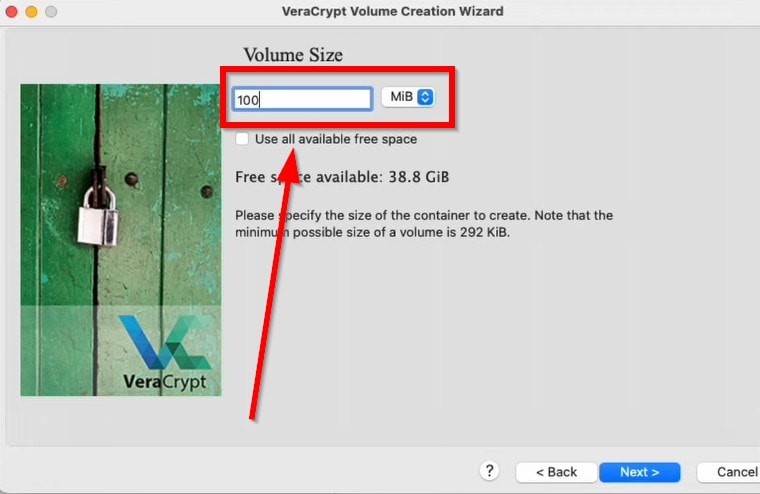

Du musst noch festlegen, wie groß der Container werden soll, in den du deine Daten ablegen möchtest. Da du diese Einstellung im Nachhinein nur schwer ändern kannst, sollte dieser Schritt wohlüberlegt werden. Möchtest du nur deine Passwörter verschlüsseln, dann reichen 100 MB. Sollen in dem Container auch Dokumente gespeichert werden, dann empfehle ich dir 1 GB auszuwählen.

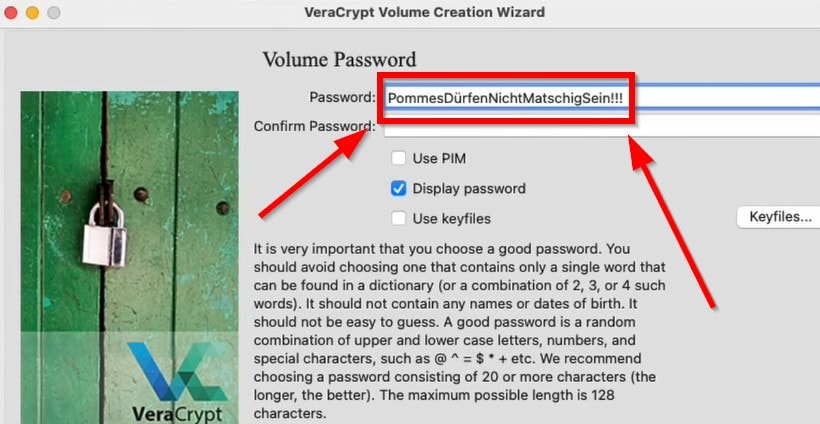

Schritt 6: Wähle ein sicheres Passwort aus

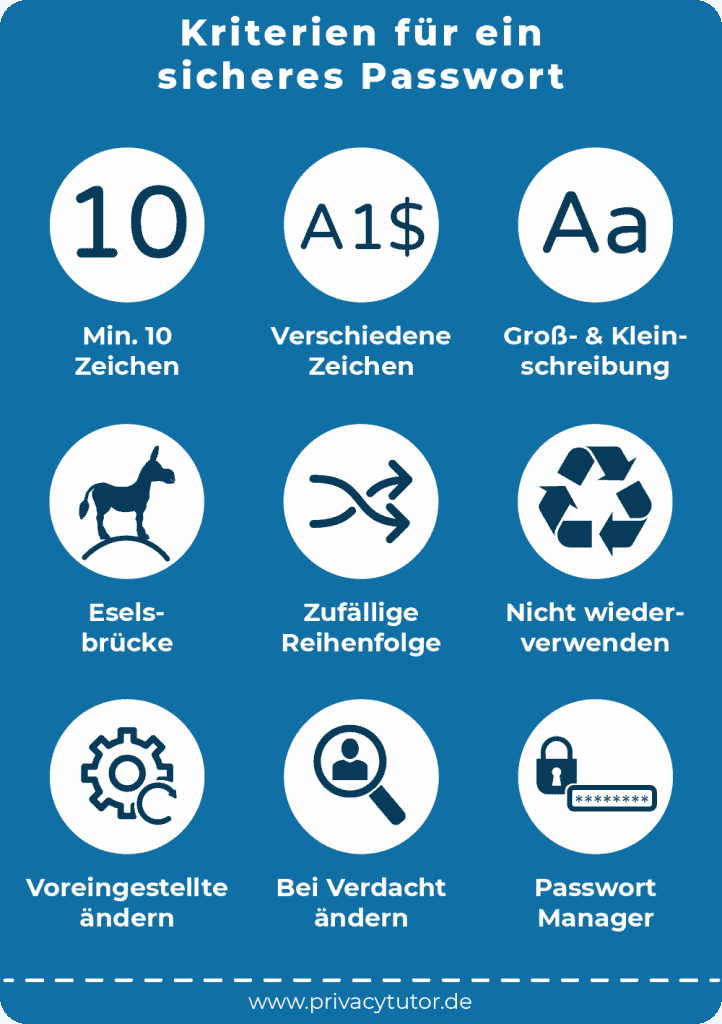

Damit deine VeraCrypt Schlüsseldatei auch wirklich sicher ist, folgt nun der wichtigste Schritt: Du musst das Passwort festlegen, mit dem du deinen Container schützen möchtest. Gib hier auf jeden Fall ein sicheres Passwort ein und verwende mindestens 20 Zeichen. Ich empfehle dir eine Passphrase: Diese ist sicher, leicht zu merken und hat viele Zeichen.

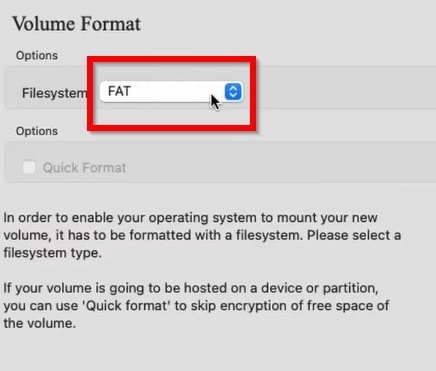

Schritt 7: Lege das Dateiformat fest

Nachdem du ein starkes Passwort festgelegt hast, musst du dich noch entscheiden, in welchem Dateiformat du deinen Container speichern möchtest. FAT ist mit allen Systemen kompatibel – es können allerdings nur bis zu 4 GB verwendet werden. exFAT ist sozusagen der Nachfolger, der kein Limit hat und deshalb besser für große Container geeignet ist. NTFS ist nur mit Windows kompatibel und deshalb keine gute Wahl.

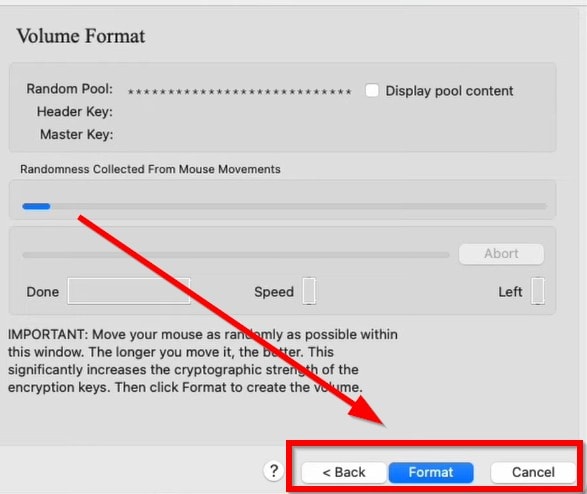

Schritt 8: Formatiere deinen Container

Hast du das Dateiformat festgelegt, dann wird dein Container formatiert. Dafür musst du ein paar zufällige Aktionen ausführen. In meinem VeraCrypt Tutorial habe ich dafür meine Maus 30 Sekunden lang bewegt. Ist das geschafft, dann klickst du unten rechts auf „Formatieren“ und legst damit deinen Container endgültig an. Dieser besteht jetzt aus zufälligen Zeichen, obwohl er nicht befüllt ist.

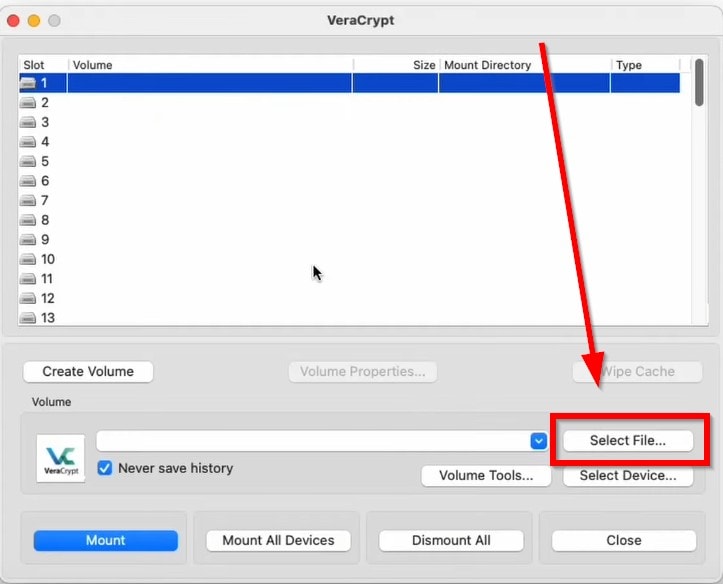

Schritt 9: „Mounte“ deinen Container

Im letzten Schritt meiner VeraCrypt Anleitung musst du deinen Container noch „mounten“, also sozusagen anschließen. Klicke in der Anwendung von VeraCrypt unten rechts auf „Select File“, wähle den Ordner aus, den du in Schritt 3 erstellt hast und lege ihn in einem der verfügbaren Slots ab. Klicke unten links auf „Mount“ und gib dein Passwort ein. Jetzt kannst du deine Dateien hineinschieben und den verschlüsselten Datenträger wie einen USB-Stick nutzen.

Darum solltest du deinen USB-Stick verschlüsseln

Ist es überhaupt nötig, einen USB-Stick plattformunabhängig zu verschlüsseln? Ich bin der Meinung, ja. Der wichtigste Grund dafür ist die Sicherheit deiner Daten.

Hast du auf deinem USB-Stück private Fotos, Dokumente oder Videos gespeichert, dann sind diese quasi für jeden zugänglich. Verlierst du den USB-Stück – was aufgrund seiner geringen Größe schnell passieren kann – dann kann der Finder alle Dateien aufrufen und damit anstellen, was er möchte.

Viele Menschen speichern auf ihren USB-Sticks auch wichtige Datenbanken, beispielsweise ihrer Passwort-Manager. In diesem Fall ist es essenziell, dass du deinen USB-Stick mit einem Passwort schützt und verschlüsselst. Es muss dann nicht nur das Passwort zum Tresor deines Passwort-Managers geknackt werden, sondern auch das Kennwort des Sticks geknackt werden.

Solltest du den Stick aus Versehen mal irgendwo liegen lassen und ein Finder schließt ihn an seinem PC an, kann er damit nichts anfangen.

Ich bin also der Meinung, dass es sehr sinnvoll und wichtig ist, einen USB-Stick zu verschlüsseln. Geraten deine Daten erst einmal in die falschen Hände, ist es meistens schon zu spät. Deshalb rate ich dir unbedingt dazu, Ordner auf deinem USB-Stick zu verschlüsseln oder direkt den ganzen USB-Stick mit einem Passwort zu schützen, egal um welche Daten es sich handelt.

Was bietet VeraCrypt?

Wer seine privaten Daten auf Wechseldatenträgern vor Unbefugten schützen möchte, der braucht eine Verschlüsselungs-Software. Du kannst deinen USB-Stick theoretisch auch ohne ein externes Programm verschlüsseln. Unter Windows 10 geht das beispielsweise ohne externe Anwendung.

Ich rate dir jedoch davon ab, deinen USB-Stick auf diese Weise mit einem Passwort zu verschlüsseln. Ich halte das für nicht sicher genug. Zudem hast du kaum Möglichkeiten, auf die Verschlüsselung einzuwirken.

Stattdessen kann ich dir VeraCrypt empfehlen. VeraCrypt ist ein sehr vielseitiges Tool, mit dem du deine Wechseldatenträger ganz einfach verschlüsselst. Neben USB-Sticks kannst du auch ganze Ordner codieren, die wichtige Informationen enthalten und hast sogar die Möglichkeit, mit VeraCrypt eine externe Festplatte zu verschlüsseln.

Für Android und iOS gibt es keine Anwendung. Dafür kannst du deinen USB-Stick mit VeraCrypt auf Windows, MacOS und Linux verschlüsseln. Du kannst dir die Anwendung einfach auf deinem Computer herunterladen und dann direkt mit der Einrichtung eines Containers beginnen. Die Verschlüsselung von Wechseldatenträgern mit VeraCrypt ist komplett kostenlos.

Du hast darüber hinaus auch die Möglichkeit, einen versteckten Container anzulegen. Das heißt, dass sich quasi zwei Container auf deinem USB-Stick befinden: Der eine ist mit einem Passwort zugänglich, während der andere ohne die Eingabe gar nicht erst sichtbar ist.

Solltest du den Stick aus Versehen mal irgendwo liegen lassen und ein Finder schließt ihn an seinem PC an, erfährt er gar nicht erst, dass sich auf dem Stick dein Passwort-Tresor befindet. Diese Art der Verschlüsselung ist jedoch etwas komplizierter, weshalb ich in diesem Artikel nicht genauer eingehen werde.

Für die Verschlüsselung mit VeraCrypt werden hochsichere Algorithmen verwendet, die unter anderem von dem amerikanischen Militär eingesetzt werden. Die Sicherheit und die Tatsache, dass das Programm Open-Source ist, machen VeraCrypt zu einem der meiner Meinung nach besten Lösungen für Dateiverschlüsselungen.

VeraCrypt hat jedoch auch ein paar kleine Nachteile. Was mir zunächst aufgefallen ist, ist die Oberfläche. Diese ist nicht besonders ansprechend. Du musst mit VeraCrypt jedoch keinen Schönheitspreis gewinnen, sondern eine sichere Verschlüsselung einrichten können. Das kann VeraCrypt.

Was mir nicht so gut gefällt ist, dass du die Größe deines Containers im Nachhinein nur sehr schwer ändern kannst. Deutlich unkomplizierter ist es, einfach einen neuen Container anzulegen. Das sorgt für etwas mehr Arbeit, ist mit ein wenig Übung aber auch schnell erledigt.

Es gibt auf dem Markt verschiedene Alternativen zu VeraCrypt. Du kannst deinen USB-Stick und deine Festplatte auch mit BitLocker verschlüsseln. Das ist ebenfalls besonders einfach und komfortabel. Darüber hinaus kannst du auch in der Cloud eine Verschlüsselung einrichten: Dafür bietet sich beispielsweise Cryptomator an. Dieses Tool ist unter anderem mit Dropbox kompatibel.

Vorteile:

- Starke AES-256-Verschlüsselung

- Kostenlos

- Open-Source

- Einfach einzurichten

Nachteile:

- Speicherplatz im Nachhinein schwer zu ändern

USB-Stick verschlüsseln mit VeraCrypt: Ist das sicher?

Bevor man seine Daten mit einer externen Anwendung verschlüsselt, sollte man sich immer die Frage stellen, wie sicher das Programm überhaupt ist. Immerhin möchtest du damit sensible Daten schützen und sie nicht neuen Gefahren aussetzen. Die Frage ist daher berechtigt: Ist VeraCrypt sicher?

Meiner Erfahrung nach ist die Software sehr sicher: Das haben auch unabhängige Parteien bestätigt. Das Fraunhofer Institut hat sich die Anwendung beispielsweise angeschaut. Dabei wurden keine signifikanten Sicherheitsprobleme und auch keine Schwachstellen erkannt. Die Studie ist vom BSI beauftragt worden, das auf seiner Website ebenfalls Informationen über VeraCrypt und seine Sicherheit bereitstellt.

In meiner VeraCrypt Anleitung bin ich bereits kurz darauf eingegangen, dass dein Container mit einer AES-256-Verschlüsselung geschützt wird. Diese Art der Verschlüsselung ist auch laut dem BSI sehr sicher und hat keine kryptografischen Schwächen. Die Technologie wird vielseitig eingesetzt, unter anderem von dem amerikanischen Militär.

AES ist ein Branchenstandard, der sehr sicher ist. Dabei handelt es sich um eine symmetrische Verschlüsselung. Darüber hinaus gibt es auch ein asymmetrisches Verschlüsselungsverfahren. Auf meinem Blog erfährst du mehr dazu, falls dich das Thema interessiert.

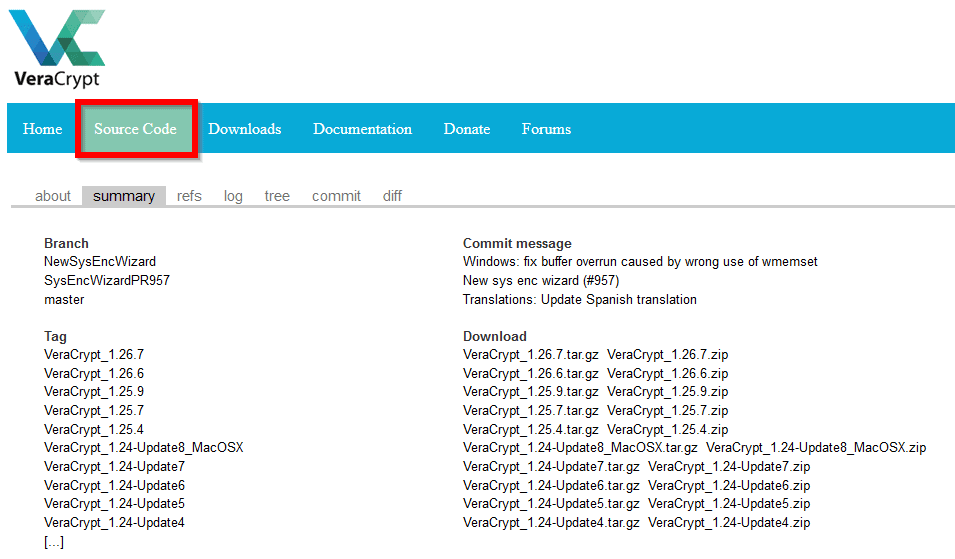

VeraCrypt ist zusätzlich Open-Source. Das bedeutet, dass Experten und ethische Hacker den Quellcode einfach anschauen können. Theoretisch kann jeder diesen auf Sicherheitslücken prüfen. Ein offener Quellcode sorgt für mehr Vertrauen und Transparenz. Denn du kannst sicher gehen, dass der Anbieter keine Daten von dir sammelt oder andere Aktivitäten verbergen möchten.

In meinen Augen gibt es bei einem passwortgeschützten USB-Stick nur eine Schwachstelle: das Passwort. Obwohl die Risiken inzwischen bekannt sein sollten, gibt es immer noch zahlreiche Internetnutzer, die viel zu unsichere Kennwörter verwenden. Das ist eine große Gefahr für deine Sicherheit im Netz.

In meiner VeraCrypt Anleitung habe ich bereits erwähnt, dass eine starke Passphrase die beste Lösung ist, um deinen USB-Stick zu schützen. Wann immer du dein Passwort eingeben musst, solltest du also nicht einfach nur „hallo!“ oder „12345“ eintippen, sondern auch ein wirklich sicheres und einzigartiges Kennwort setzen. Nur so verschlüsselst du deinen USB Stick sicher und richtig.

Fazit: Sensible Daten auf USB-Stick schützen mit VeraCrypt Verschlüsselung

Du möchtest deinen USB-Stick kostenlos verschlüsseln und deinen digitalen Alltag damit sicherer gestalten? In dieser deutschen VeraCrypt Anleitung habe ich dir gezeigt, wie einfach das geht.

Ich rate dir dazu, alle USB-Sticks, auf denen du wichtige Dateien abgelegt hast, mit VeraCrypt zu verschlüsseln. Sollten diese dir abhandenkommen, ist das zwar ärgerlich, aber deine Daten sich geschützt und geraten nicht in die falschen Hände.

Wie sind deine Erfahrungen mit dem Verschlüsseln von USB-Sticks? Welche Anwendung nutzt du? Hinterlasse mir gerne einen Kommentar! 😉

FAQ: USB-Stick verschlüsseln & schützen

Welche Möglichkeiten gibt es, den USB-Stick vor unerlaubtem Zugriff zu schützen?

Möchtest du deinen USB-Stick vor unerlaubtem Zugriff schützen, dann hast du die Möglichkeit, ihn zu verschlüsseln. Dafür kannst du Tools, wie zum Beispiel VeraCrypt nutzen. Dein USB-Stick wird dann mit einem Passwort vor Unbefugten geschützt.

Wie kann man einen USB-Stick mit einem Passwort schützen?

Du kannst einen USB-Stick mit einem Passwort schützen, indem du die Daten mit einer externen Software verschlüsselst. Ich empfehle dir dafür den kostenlosen Dienst von VeraCrypt. Mit diesem legst du einen sicheren Container an: Deine Daten kannst du anschließend nur mit dem richtigen Kennwort entsperren.

Was kostet VeraCrypt?

VeraCrypt kostet nichts. Du kannst die Software komplett kostenlos nutzen, um deinen USB-Stick und deine Festplatte zu verschlüsseln. Dabei hast du die Möglichkeit, den Entwicklern eine Spende zukommen zu lassen, um ihre weitere Arbeit zu unterstützen.

Was ist besser, BitLocker oder VeraCrypt?

Auf die Frage, ob BitLocker oder VeraCrypt besser ist, habe ich eine klare Antwort: Obwohl beide Dienste Open-Source sind, ist in meinen Augen VeraCrypt besser. Die Software wurde von unabhängigen Experten entwickelt und ist mit verschiedenen Betriebssystemen kompatibel. Möchtest du BitLocker aktivieren, dann geht das ausschließlich auf Windows.

Was ist besser VeraCrypt oder TrueCrypt?

Meiner Meinung nach ist VeraCrypt besser als TrueCrypt. VeraCrypt ist quasi der Nachfolger von TrueCrypt, dessen Entwicklung im Jahr 2014 eingestellt wurde. Demnach ist VeraCrypt auf dem heutigen technischen Stand. Die Anwendung wird außerdem kontinuierlich weiterentwickelt und angepasst.

Wie lange dauert VeraCrypt?

Eine Verschlüsselung mit VeraCrypt dauert ungefähr 10 Minuten. Mit ein bisschen Übung ist es tatsächlich auch möglich, einen Container noch schneller anzulegen und deine Daten zu verschlüsseln. Hast du damit noch keine Erfahrung, dann kannst du einfach meiner VeraCrypt Anleitung folgen.

Wie kann ich VeraCrypt auf Deutsch umstellen?

Du kannst VeraCrypt auf Deutsch umstellen, indem du in die Einstellungen (Settings) gehst und dann die Sprache (Language) auf Deutsch änderst. Möchtest du VeraCrypt auf Deutsch nutzen, dann geht das nur auf Windows-Geräten.

Wie starte ich VeraCrypt?

Du startest VeraCrypt, indem du dir die Software von der offiziellen Website des Betreibers herunterlädst. Du kannst sie dort kostenlos und für die verschiedensten Betriebssysteme downloaden. Anschließend musst du sie noch installieren und kannst damit dann deinen USB-Stick, deine Festplatte oder deine Laufwerke verschlüsseln.

Wie entferne ich VeraCrypt?

Du entfernst VeraCrypt, indem du das Passwort für deinen Container eingibst. Es gibt keine Möglichkeit, ohne das passende Kennwort auf die Daten zuzugreifen. Hast du dieses eingegeben, dann kannst du die Inhalte in der VeraCrypt Software wieder aus dem Container entfernen.